15 de octubre, 2014

Un equipo de tres ingenieros de Google encontró una vulnerabilidad en el protocolo criptográfico SSL que pone en peligro la información que se transmite entre cliente y servidor, la vulnerabilidad recibió el nombre de Poodle.

15 de octubre, 2014

Tras muchos rumores y filtraciones, el Nexus 6 ha llegado de forma oficial. El nuevo Nexus es obra de Motorola y tiene una pantalla de 5.9 pulgadas, así que Google entra de lleno con «su» smartphone en el segmento de phablets.

9 de octubre, 2014

Stone Temple Consulting enfrentó a las plataformas de dispositivos móviles Google Now, Siri y Cortana en una batalla de más de tres mil preguntas directas. La diferencia a favor de Google Now, es contundente.

3 de octubre, 2014

Un consorcio anti-Google puso en marcha un sitio web que utiliza las palabras y el algoritmo de Google para tener argumentos en contra Google+ Local (map pack) y resultados de búsqueda.

29 de septiembre, 2014

Hoy se podría estar enfrentando un escenario aún más crítico que Heartbleed debido a la vulnerabilidad informática conocida como Shellshock o Bash.

15 de septiembre, 2014

iOS, el reconocido sistema operativo de Apple, ya se encuentra en la versión 8 y trae nuevas características como Apple Pay y mejoras en la integración con todo el ecosistema de Apple.

11 de septiembre, 2014

El Apple Watch presentado en Cupertino ayer ¿representa una amenaza real para los relojes tradicionales? A través de una comparación entre relojes, Benjamin Clymer, experto en relojes, responde a la pregunta.

5 de septiembre, 2014

Una serie de imágenes de celebridades desnudas se postearon en foros de imágenes en línea, las mismas pasaron desapercibidas, pero no fue sino hasta después de que una serie de intermediarios comprara las imágenes y las publicara en foros públicos, que la historia explotó.

27 de agosto, 2014

El efecto Streisand o efecto contraproducente, que en vez de disminuir la exposición ha provocado mayor publicidad, afecta a empresas, artistas y ciudadanos de a pie.

25 de agosto, 2014

Un pasante de CSIS envió un mensaje que en realidad estaba destinado a su perfil personal de Twitter. Por desgracia para el CSIS, ese mensaje fue dirigido a la organización humanitaria Amnistía Internacional desde la cuenta de CSIS.

24 de agosto, 2014

Si bien las aplicaciones para smartphones están en su auge, solo un tercio de los usuarios de Estados Unidos descarga alguna aplicación en un mes cualquiera.

14 de agosto, 2014

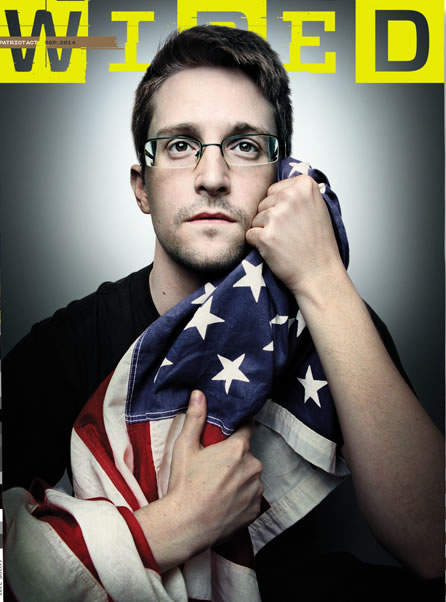

¿Qué motivó a Snowden a infiltrar cientos de miles de documentos top –secret del gobierno de EE.UU.? conozca las razones del hombre más buscado en el mundo.

14 de agosto, 2014

Girls who Code, el programa de verano lanzado en 2012, ha crecido de 20 niñas en un aula, a 380 niñas en las aulas en 16 empresas de todo el país. La fundadora, Reshma Saujani quiere llegar a 1 millón de niñas en 2020.

5 de agosto, 2014

Por años Google con sus bajos precios, servicios basados en la nube, aplicaciones de productividad, video hangouts, y almacenamiento, quiere capturar a los clientes de Microsoft para dominar le mercado.

8 de julio, 2014

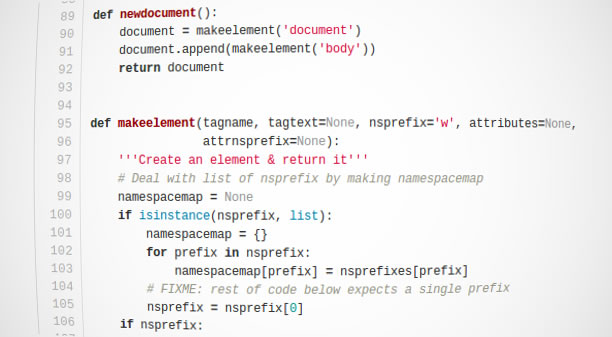

Python es actualmente el lenguaje más popular para la enseñanza de cursos introductorios de Ciencias de la Computación (CS en inglés) en los mejores departamentos estadounidenses.

18 de junio, 2014

Un grupo de desarrolladores llevó a cabo un experimento para medir la resistencia de escritura de discos SSD, determinando que todos tienen la capacidad de hasta 700 terabytes.

17 de junio, 2014

Jason Fyk es un millonario de 40 años que ha construido su fortuna casi en su totalidad gracias a la compra de 40 páginas de Facebook y controla más de 28 millones de «Likes» en total, pero en el proceso tuvo que lidiar con una guerra cibernética.

17 de junio, 2014

Cuando Steven P. Jobs lideró Apple, creó un principio para los diseñadores y los ingenieros de la compañía: permanecer totalmente centrados en hacer grandes productos.

9 de junio, 2014

Cuando se trata de nombrar a los caracteres, el estándar Unicode es la biblia. Y el punto de código U+0040 es nombrado como «COMERCIAL AT».

8 de mayo, 2014

Por tres años, Apple y Samsung se han enfrentado en una escala sin precedentes en la historia de los negocios, su guerra legal cuesta más de mil millones de dólares y abarca cuatro continentes.