Notas: El robo de fotos de las celebridades

Publicado el: 5 de septiembre, 2014

Fuente: Nikcub.com

Un aspecto interesante de la seguridad de la información es cómo periódicamente choca con otras industrias y subculturas. Como nunca, la información está siendo almacenada, compartida en línea y conectada a historias de dispositivos hackeados, convirtiéndose en el mainstream de las noticias.

El resumen de la historia es que una serie de imágenes personales y privadas de celebridades desnudas de alto perfil comenzó a aparecer en los post y foros de imágenes en línea, como: anon-ib, 4chan y reddit.

Las primeras imágenes fueron publicadas hace casi una semana, pero no recibieron mucha atención, ya que estaban siendo utilizadas para ser cambiadas por dinero (los previews censurados eran compartidos con la esperanza de que alguien los compre). Fue sólo después, de que una serie de intermediarios comprara las imágenes y publicara los desnudos completos en foros públicos, que la historia explotó.

Al menos una docena de celebridades se vieron afectadas por la cantidad de fotos, con más de 400 imágenes y vídeos individuales. Una lista de nombres de celebridades publicadas de forma anónima, actuando como algo parecido a un folleto de ventas, sugería que más de 100 tenían sus datos personales comprometidos.

«Después de esta historia, pasé un tiempo inmerso en la locura de la subcultura obsesiva en los desnudos de celebridades y en la venganza porno tratando de averiguar lo que estaban haciendo, cómo lo estaban haciendo y qué se podía aprender de esto» afirma Nik Cubrilovic.

1. Lo que se ve en público con estos incidentes de hacking parece estar sólo arañando la superficie. Hay comunidades enteras y redes comerciales, donde los datos que se roban se mantienen en privado y rara vez se comparten con el público. Las redes se distribuyen horizontalmente con personas particulares que llevan a cabo funciones específicas, quienes se organizan libremente a través de un gran número de sitios (tanto en la internet como en la darknet) y realizan una comunicación privada (correo electrónico, mensajería instantánea).

2. El objetivo es robar los datos privados de un teléfono accediendo a los servicios de backup que están en la nube y están integrados al iPhone, Android y los dispositivos de Windows Phone. Para acceder al backup de la nube se requiere el ID de usuario, contraseña o un token de autorización.

3. Los roles en estas redes son distribuidas de la siguiente forma:

- Los usuarios recorren Facebook y otras redes sociales buscando objetivos y recolectando la mayor cantidad de información posible. La recolección de datos incluye la utilización de los servicios de registros públicos y la compra de los reportes de crédito. La obtención de datos sobre un objetivo incluye la creación de perfiles falsos, hacer amistades o seguir a los amigos del objetivo, ser persistente con la extracción de la información para ayudar a responder preguntas secretas, acercarse a los amigos del objetivo, etc.

- Los Usuarios utilizan los datos del objetivo para recuperar contraseñas o llaves de autorización. Existen numerosos métodos aquí y la mayoría tienen tutoriales disponibles en línea. Los más comunes son las RATs (herramientas de acceso remoto), phishing, recuperación de la contraseña y restablecimiento de contraseña. Las RATs se usan para engañar al usuario, ya sea en la instalación, vía mensajes privados o a través de un correo electrónico (enlace o un archivo adjunto) o a través de alguien cercano al objetivo para que lo instale en su teléfono o computadora con acceso físico. El phishing es el envío de un correo electrónico al objetivo con un recordatorio de su clave o reajuste que engaña al usuario para ingresar su contraseña en un sitio o formar los controles del atacante. El «recordatorio de contraseña» consiste en tener acceso a la cuenta de los usuarios de correo electrónico (de nuevo utilizando preguntas secretas u otra técnica) y luego de tener un enlace de recordatorio enviado para acceder al almacenamiento en la nube. Para restablecer la contraseña se responde a la fecha de nacimiento y otras preguntas de seguridad (a menudo fáciles de romper utilizando los datos públicos disponibles – los cumpleaños y equipos de deportes favoritos, etc usualmente no son secretos).

- Los usuarios toman un nombre de usuario y contraseña o la llave de autorización y luego bajan la información de los servicios de backup en la nube mediante el uso de software y toolchains tales como Elcomsoft EPRB. El software es totalmente pirateado y se puede fácilmente bajar un backup completo, incluyendo mensajes y fotografías borradas.

- Los coleccionistas agregan los datos robados por otros usuarios y los organizan en carpetas. Los dos servicios más populares son: Dropbox y Google Drive. Ellos crean imágenes de vista previa para cada conjunto y las envían por correo electrónico a todos sus contactos. Las direcciones de correo electrónico para los coleccionistas o para quienes están dispuestos a vender o comercializar están disponibles a través de referencias, por lo general a través de alguien que ofrece un hackeo o ripping service.

4. Frecuentemente las fuentes de las nuevas pistas de los objetivos son recientes para quien los quiere hackear y han tropezado con una de las redes que ofrecen servicios a través de términos de búsqueda o el foro que frecuentan. El nuevo colaborador ofrecerá un enlace de perfil de Facebook, además de toda la información que es requerida por el hacker para romper la cuenta, además de brindar asistencia para instalar un RAT, si es necesario. A cambio, el hacker suministrará a la persona que proporciona las pistas una copia con los datos extraídos, que también se guardarán. Este fue uno de los aspectos más inquietantes de estas redes -saber que hay gente afuera que da vuelta a los datos de amigos en sus redes sociales, a cambio de obtener sus datos privados.

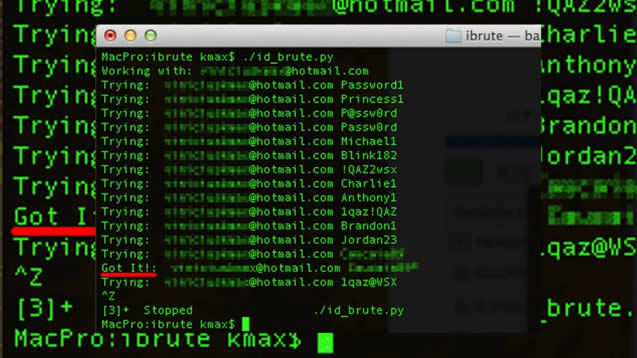

5. Al revisar varios posts de foros, image boards, correos electrónicos privados, etc, en ningún lado se mencionó la técnica de la fuerza bruta de FindMyPhone API (revelada públicamente y explotada en iBrute). Esto no quiere decir que no fue usada en privado por los hackers – juzgando por los niveles de habilidad de los involucrados, las menciones y tutoriales alrededor de otras técnicas y algunos que se jactaban del índice de éxito con la ingeniería social, la recuperación, restauraciones, RATs y phishing – parece que tales técnicas no eran necesarias o nunca fueron descubiertas.

6. iCloud es el blanco más popular debido a los backups del Picture Roll que están habilitadas por defecto, y iPhone es una plataforma popular. Los backups de Windows Phone están disponibles en todos los dispositivos, pero están desactivados por defecto (se activan con frecuencia, aunque no se pudo encontrar una estadística), mientras que el backup de Android es proporcionada por aplicaciones de terceros (algunos de los cuales son los objetivos de los hackers).

Edit: Resulta que Google+ ofrece la funcionalidad de backup de fotos subidas a través de la aplicación.

7. Las cuentas de Apple parecen particularmente vulnerables por el proceso de recuperación, los requisitos de contraseña y la capacidad de detectar si una dirección de correo electrónico tiene una cuenta iCloud asociada. El proceso de recuperación se divide en etapas y se producirá un error en cada punto. Mientras Apple no revele si una dirección de correo electrónico es una dirección válida de iCloud como parte del proceso de recuperación, ellos revelan si es válida o no si intentas registrar una nueva cuenta usando el mismo correo electrónico – por lo que la verificación (o intentos de fuerza bruta) es simple. El segundo paso es la verificación de la fecha de nacimiento el cual será aprobado o no sobre la base de esos datos a menos que se adivinen, mientras que el último paso son las dos preguntas de seguridad. Sería buena idea para Apple eliminar a la interfaz de registro que muestra a los nuevos usuarios si su cuenta de correo electrónico está disponible para su uso como una cuenta de iCloud o no. También sería bueno hacer del proceso de recuperación un gran paso donde todos los datos se validen a la vez y no se le dé al usuario un específico mensaje de error. También sería prudente fijar límites de frecuencia y un estricto bloqueo de este proceso en función de cada cuenta.

7. Las cuentas de Apple parecen particularmente vulnerables por el proceso de recuperación, los requisitos de contraseña y la capacidad de detectar si una dirección de correo electrónico tiene una cuenta iCloud asociada. El proceso de recuperación se divide en etapas y se producirá un error en cada punto. Mientras Apple no revele si una dirección de correo electrónico es una dirección válida de iCloud como parte del proceso de recuperación, ellos revelan si es válida o no si intentas registrar una nueva cuenta usando el mismo correo electrónico – por lo que la verificación (o intentos de fuerza bruta) es simple. El segundo paso es la verificación de la fecha de nacimiento el cual será aprobado o no sobre la base de esos datos a menos que se adivinen, mientras que el último paso son las dos preguntas de seguridad. Sería buena idea para Apple eliminar a la interfaz de registro que muestra a los nuevos usuarios si su cuenta de correo electrónico está disponible para su uso como una cuenta de iCloud o no. También sería bueno hacer del proceso de recuperación un gran paso donde todos los datos se validen a la vez y no se le dé al usuario un específico mensaje de error. También sería prudente fijar límites de frecuencia y un estricto bloqueo de este proceso en función de cada cuenta.

Ser capaz de postear una dirección de correo electrónico a https://appleid.apple.com/account/validation/appleid y volver a obtener una respuesta indicando si se trata de una cuenta válida o no, con poco o ningún tipo de limitación, es un error.

7. a) Edit Reiterar cuales son los principales errores que se están explotando aquí, más o menos en orden de popularidad / eficacia:

- Restablecimiento de contraseña (preguntas secretas / respuestas)

- Email Phishing

- Recuperación de la contraseña (cuenta de correo electrónico hackeado)

- Ingeniería social / instalar RAT/ llaves de autorización

7. b) Una vez que tengan acceso a la cuenta, tienen acceso a todo – puede localizar el teléfono, recuperar mensajes SMS y MMS, recuperar archivos y fotos borradas, borrar el dispositivo remoto y más. Los hackers aquí se centran en las fotografías privadas, aunque no tenían el control total de estas cuentas por un período.

8. Los tokens de autorización pueden ser robados por un troyano (o ingeniería social), fácilmente desde un ordenador con iTunes instalado. Elcomsoft proporciona una herramienta denominada ATEX que hace esto. En OS X la señal se instala en la cadena de llaves. El token de autorización es tan bueno como una contraseña.

9. La autorización de dos factores para iCloud no sirve para resguardar las contraseñas o tokens de autorización para extraer los backups en línea. Los dos factores se utilizan para proteger detalles de la cuenta y actualizaciones.

10. Hay una cantidad increíble de hacking funcionando. En un día cualquiera hay decenas de foros e imágenes subidas de usuarios que ofrecen sus servicios. Mientras que muchos de los que ofrecen eliminarlos sobre la base del nombre de usuario y la contraseña proporcionados, son estafadores, que todavía se roban los datos y los venden o intercambian.

11. El nivel de opciones de seguridad (OPSEC) del usuario promedio de estas redes es bajo. El 98% de las direcciones de correo electrónico proporcionadas en estos foros son de proveedores populares habituales (gmail, outlook, yahoo) que no pueden ser utilizados fácilmente con Tor. La mayoría de los usuarios hablan de utilizar VPNs cuando ingresan a las cuentas y sugieren que las VPN son las mejores, más rápidas y «más anónimas». También fue increíblemente fácil para algunos de los involucrados en distribuir las últimas filtraciones para ser identificados públicamente (sobre esto más adelante) y para encontrar servidores, etc.

12. Los foros de darknet proporcionan una gran cantidad de consejos en cuanto a los pasos de hacking y también proporcionan las bases de datos de contraseñas, usuarios y dox pero en términos de distribución de contenidos suelen estar un paso por detrás de las imágenes disponibles públicamente. Definitivamente son más resistentes en términos de mantener el contenido una vez que se publique, y podrían llegar a ser más populares entre los usuarios si más datos fueran filtrados. Overchan y Torchan, el pasado día, estaban llenos de nuevos usuarios solicitando a darknet enlaces para el contenido filtrado, y los reciben.

13. Los diferentes formatos de nombre de archivo, inconsistencias en los datos y demás, tales como los archivos de Dropbox, se encuentran en los dumps que se pueden explicar por los diferentes softwares de recuperación utilizado (algunos restauran los nombres de archivo originales, algunos no lo hacen) y los dumpers y distribuidores con frecuencia usan Dropbox para compartir archivos. No se sabe cuántos hackers estaban involucrados en la recuperación de todos los datos, pero la sugerencia es que la lista de celebridades fue la lista interna de una de las redes comerciales. Los timestamps, posts de foros y otros datos sugieren que la colección fue construida por un largo período de tiempo.

14. En el tema de OPSEC (Operaciones de seguridad). Trackear a uno de los distribuidores que posteó las imágenes privadas en 4chan y reddit fue fácil. Él posteó un screenshot para vender 60 o más imágenes y videos de una sola celebridad, pero no ocultó su nombre de usuario o el nombre de su equipo o los nombres de los otros equipos en su red local. Un usuario de reddit hizo una búsqueda en Google y encontró la compañía para la que trabajaba (aunque encontró a un usuario equivocado). Trackear cada uno de los nombres relacionados a esa cuenta de Reddit que envió el screenshot (ese usuario en específico tenía el mal hábito de tomar screenshots desde su propia máquina). El usuario acusado negó ser la fuente de las imágenes, pero él es un distribuidor que las compró de la red ya que las imágenes que publicó eran imágenes que todavía no habían sido publicadas.

edit: Maroney, una de las celebridades afectadas, era menor de edad cuando las fotos fueron tomadas, lo que significa que ese screenshot publicado es calificado como posesión de pornografía infantil. Los mods de esos subreddits están pidiendo desesperadamente quitar las imágenes de Maroney y otras celebridades menores de edad.

15. Personalmente, Nik, no distingue entre alguien que robó la información directamente y alguien que solamente compró esa información con la intención de venderla al público para obtener una ganancia.

16. Parece que no le fue bien en los pasados días a nuestro amigo identificado, ni tampoco a los miembros de la red. Parece posible que la intención nunca fue hacer estas imágenes públicas, pero alguien -posiblemente el distribuidor identificado- decidió que la oportunidad de hacer algo de dinero con estas imágenes era bastante buena y decidió venderlas. El primer post de este set de fotos que Nik pudo trackear fue de 5 días antes de que la noticia se haga pública, el 26 de agosto. Cada uno de estos posts estaba censurado y pedía dinero a cambio para obtener la versión sin censura. Después de varios posts, nadie le tomó atención (seguramente pensando que era un scam) así que la persona que publicó los posts, empezó a publicar las versiones sin censura, que a su vez se propagó por anon-ib, 4chan y reddit. Mi teoría es que otros miembros de la red, al ver las imágenes y los pedidos de dinero, también trataron de ganar algo de dinero pensando que el valor de las imágenes caería hasta ser gratuitas, lo que condujo a una carrera entre los que tenían acceso a estas imágenes.

17. La opción más obvia para mantenerse seguro es escoger un buen password, utilizar respuestas largas y randómicas para las preguntas de seguridad y habilitar la autenticación de dos factores. Una mejor idea es proteger tu email – utilizar un correo electrónico que sea privado para cuentas sensibles tales como banca por internet, cloud storage, etc, y tener otra cuenta que sirva para comunicarse y que esta sea pública. No existe un modo de privacidad para los teléfonos y estos llevan todos los datos y metadatos en un solo pedazo, y la única solución, si deseas mantenerte un poco más en privado y llevar un perfil más anónimo, es la de utilizar un teléfono por separado asignado a un alias tuyo. Existe una razón por la que los narcotraficantes utilizan varios teléfonos, y a menudo funciona en términos de separar tu verdadera identidad.

18. No existe software de seguridad alguno que los usuarios puedan instalar o actualizar. La responsabilidad cae en los distribuidores de software, pero también en los usuarios. Los usuarios deben conocer las ventajas de utilizar buenos passwords (passwords únicos, largos, passphrases) así como lo básico de anonimidad y seguridad.

Fuente: Nikcub.com [no_adsense_bar_1]